Hogarama – ein ewiger Quell für neue Ideen, was wir nicht noch alles ausprobieren können. WildFly, Keycloak, Kafka, ActiveMQ, MongoDB, PostgreSQL, Couchbase, Prometheus, Grafana und das alles auf OpenShift mit Raspberry Pi Clients.

“Ist das nicht etwas overengineered?”

“Ja, und?”

“Warum?”

“Weil wirs können!”

Das ist für ein Learning-Friday Projekt OK und macht Spaß, allerdings hat es auch Nachteile. Einsteiger, aber auch fortgeschrittene Entwickler haben zunehmend Probleme das ganze System lokal zum Laufen zu bringen. Um neue Features zu entwickeln, muss man einen wachsenden Berg an Vergangenheit überwinden. (Klingt wie dein Projekt?)

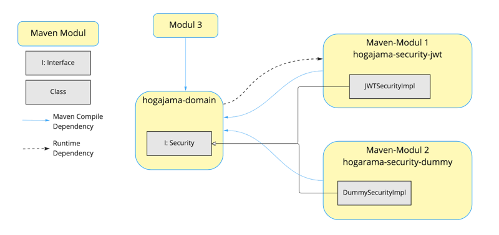

Um das Entwickeln wieder etwas angenehmer zu machen, haben wir uns für dieses Projekt vorgenommen, die Architektur von Hogarama zu vereinfachen. Als gebranntes Kind diesmal in kleinen Schritten (siehe Hogarama und „The Second System Effect“).